Спецназ информационных войн

Спецназ информационных войн

В рубрику "Цифровая трансформация" | К списку рубрик | К списку авторов | К списку публикаций

Спецназ информационных войн

Любой технологический скачок несет для бизнеса как новые возможности, так и новые угрозы. Цифровая трансформация не станет исключением. О том, как противостоять новым угрозам цифровой эпохи и защитить свою деловую репутацию, рассказывает ведущий эксперт по конкурентной разведке Академии Информационных Систем, один из основоположников современной школы конкурентной разведки в России Андрей Масалович.

Андрей Масалович

Ведущий эксперт АИС по конкурентной разведке

Ведущий эксперт АИС по конкурентной разведке

– Андрей Игоревич, разведка всегда была уделом спецслужб, а сегодня мы все чаще слышим это слово применительно к задачам повышения конкурентоспособности, поддержки принятия решений и т. д. С чего все началось и насколько легитимно использовать разведывательные методы в интересах бизнеса?

– Все началось с разведки по открытым источникам (Open-Source Intelligence, или сокращенно – OSINT). Она зародилась в 40-х годах прошлого века, когда на военной службе поняли, что дешифровка хорошо зашифрованных сообщений начинает буксовать. А это был в то время основной источник разведданных. Тогда военные выдвинули идею переключиться на углубленный анализ открытых источников. Самая старая книжка по OSINT, которую я держал в руках, датируется 1945 годом.

Разведка по открытым источникам имеет богатую историю, но ее долго не использовали в бизнесе, потому что спецслужбы работают вне правового поля. Бизнес же так или иначе подчиняется общепринятому законодательству, гражданскому кодексу и международным правовым актам. Примерно 30 лет назад ситуация начала кардинально меняться.

OSINT стал быстро превращаться в мощный разведывательный инструментарий. Известен случай, когда по одной фотографии на развороте журнала "Огонек" в 1958 году американские спецслужбы обнаружили три завода по обогащению урана на Урале и оценили их выработку, причем ошиблись только на 10%. Фотография была посвящена передовикам производства единой энергосистемы Урала: люди в белых халатах стояли на фоне информационного плаката со схемой энергоснабжения в регионе. Разведчики увидели, что надпись внизу затерта, а значит там было что-то интересное.

Они выявили на карте несколько известных ГЭС, нашли остальные, определили трех крупнейших потребителей, которые не были никак обозначены на карте, и пустили туда разведывательный самолет У2. Один объект был скрыт облаками, и самолет-разведчик его не нашел, а два других нашел. Дальше было делом техники: по энергопотреблению объектов они вычислили, сколько примерно урана на них производится.

Разведка по открытым источникам имеет богатую историю, но ее долго не использовали в бизнесе, потому что спецслужбы работают вне правового поля. Бизнес же так или иначе подчиняется общепринятому законодательству, гражданскому кодексу и международным правовым актам.

В информационном противоборстве очень многое зависит от того, насколько правильно выстроены реакции на атаки. Информационные атаки, направленные на подрыв репутации, уже стали новым сегментом рынка теневых услуг. Соответственно, сформировались типовые сценарии нападения, от которых нужно уметь защищаться по таким же типовым сценариям.

Примерно 30 лет назад ситуация начала кардинально меняться. Поток обрабатываемой информации резко возрос, появились новые виды информационного взаимодействия: все транзакции стали переходить в электронную форму. Однако использовать OSINT напрямую в гражданско-правовой сфере было по-прежнему нельзя, поэтому специалисты придумали эдакий OSINT Lite для бизнеса и назвали его Competitive Intelligence (конкурентная разведка).

Конкурентная разведка базируется на двух принципах:

- не нарушать закон;

- не нарушать этических норм ведения бизнеса.

От себя я бы добавил третий пункт: не оставлять следов своей деятельности.

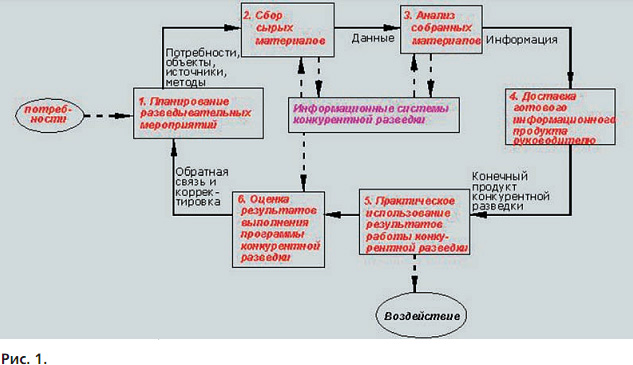

За прошедшие 25–30 лет конкурентная разведка обросла своим инструментарием, методологией и даже философией. Усовершенствовался разведывательный цикл. Если раньше он содержал четыре основных компонента (постановка задачи, сбор, аналитическая обработка и отчет руководителю для принятия решения), то сейчас в центре цикла появилась информационно-аналитическая система, которая накапливает большие данные на будущее. Выросло и число компонентов: подразделение разведки окончательно "вписалось" в контур управления (cм. рис. 1).

Пока конкурентная разведка вставала на ноги как дисциплина, мир изменился еще раз. Появились и получили распространение социальные сети, сформировалось единое цифровое пространство, началась цифровая трансформация различных сфер жизни общества.

– Вот это важный момент, так как в погоне за хайпом каждый понимает цифровую трансформацию на свой лад. Какой видите цифровую трансформацию вы? И какую роль играет в ней служба конкурентной разведки?

– Попытаюсь объяснить, какой представляю себе цифровую трансформацию на практике. Мир осознал, что новые технологии сами по себе не работают, пока на рабочих местах сидят сотрудники, работающие по старинке – по бумажкам или файлам, хранимым локально на своих ПК. Сегодня вместо внедрения серверов и ПО нужно менять всю триаду – люди, процессы, технологии. Другими словами, сначала переформатировать рабочие процессы, переучить сотрудников, и только туда уже вписывать новые инструменты.

Одновременно с цифровой трансформацией значительно выросла имиджевая составляющая бизнеса. В эпоху традиционных каналов продвижения (реклама в СМИ и на телевидении) крупные компании легко наращивали свои преимущества, поскольку у конкурентов не было денег на столь дорогую рекламу. Сейчас, когда реклама в Интернете стала стоить две копейки, выяснилось, что, во-первых, можно дешевле и эффективнее добиваться результата с выходом на нужную целевую аудиторию, а во-вторых, гораздо проще уронить репутацию конкурента, чем конкурировать с ним по правилам. Начались информационные войны. Они, конечно же, велись всегда, но в последние годы стали массовым явлением.

Тот, кто это понял первым, резко рванул вверх. Показательный пример – сервис Uber. Я видел, как во Вьетнаме появился похожий "Убер для рыбаков": в баркасе сидит рыбак, который только что наловил рыбу. Он набирает в мобильном приложении, что поймал и сколько, а ему показывают, какие есть ценовые опции у покупателей. На причале его уже будет ждать микроавтобус,который заберет свежую рыбу и мгновенно расплатится за товар через саму систему. Рыбаку удобно, так как не надо таскать с собой в море кошелек с наличными. А микроавтобус развезет улов ровно в те рестораны, которые заказали рыбу. Как следствие, рыба в ресторанах будет свежайшая и дешевле, чем на побережье. В этом и есть суть цифровой трансформации: когда система без посредников оптимизирует логистику участников.

Одновременно с цифровой трансформацией значительно выросла имиджевая составляющая бизнеса. В эпоху традиционных каналов продвижения (реклама в СМИ и на телевидении) крупные компании легко наращивали свои преимущества, поскольку у конкурентов не было денег на столь дорогую рекламу. Сейчас, когда реклама в Интернете стала стоить две копейки, выяснилось, что, во-первых, можно дешевле и эффективнее добиваться результата с выходом на нужную целевую аудиторию, а во-вторых, гораздо проще уронить репутацию конкурента, чем конкурировать с ним по правилам. Начались информационные войны. Они, конечно же, велись всегда, но в последние годы стали массовым явлением.

В центре цифровой трансформации пиара – то, что мы называем анализом поведения пользователя в социальных сетях или на других массовых ресурсах. Анализируя цифровые следы того или иного человека, я могу выявить его предпочтения и потребности, построить некий социальный портрет, чтобы выяснить, каково его реальное финансовое положение, можно ли ему давать кредит, предлагать бонусную карту или делать другие заманчивые предложения. Для всех провайдеров цифровых продуктов это новое и очень полезное знание.

Во-вторых, теперь я могу анализировать групповое поведение и распределение аудитории, чтобы понять, где сосредоточены мои потребители и куда наиболее эффективно размещать рекламу. Сочетание этих факторов позволяет легко анализировать успешность продвижения в соцсетях своих страниц и страниц конкурентов, делать географические срезы по регионам и городам, социологические срезы по категориям населения. За эти задачи взялась конкурентная разведка, потому что они ей по духу близки.

– А что вы можете сказать о пресловутой Big Data, которая, по идее, призвана давать ответы на любые вопросы, связанные с глубоким анализом больших массивов данных?

– Следующий этап цифровой трансформации как раз и связан с применением Big Data для анализа поведения потребителей через их профили, взаимодействие, публикации в группах. Что такое большие данные? К своему стыду, я много лет считал, что этот термин – чистой воды рекламная выдумка журналистов. На самом деле это не так. Объемы собираемой для анализа информации имеют принципиальное значение.

Например, если мне в руки попадет чей-либо талончик на оплату парковки, это мне ничего не даст. Если попадется электронная база из 100 тыс. записей, где будут указаны дата, время, место и номер автомобиля, скорее всего, это мне тоже ничего не даст с точки зрения общей осведомленности. Но если попадется база оплаты парковок за 3–5 лет, то, проанализировав ее, я точно буду знать, кто где работает и где живет, у кого есть любовница, кто встречается с конкурентами. Я смогу спрогнозировать, где и кого можно встретить следующей ночью. Таким образом, начинает решаться задача, к которой раньше нельзя было даже подступиться. Конкурентная разведка получила в бизнесе новый шанс, потому что исторически умела работать с такими большими объемами неструктурированных данных.

– Как вы заметили выше, конкурентная разведка ведет себя в рамках правового поля, а информационные войны происходят вне всяких рамок и правил. Каким образом "правильная" конкурентная разведка может помочь бизнесу в противодействии информационным атакам?

– Благодаря бурному развитию технологий появилось очень много пограничных ситуаций, где практика правоприменения еще не сложилась. Интернет-среда – это новая планета с населением 1,5 млрд человек, где в большинстве случаев действуют не законы, а свод этических норм.

Любой технологический скачок несет для бизнеса как новые возможности, так и новые угрозы. Цифровая трансформация не станет исключением. Уменьшение прослойки посредников между производителем и конечным потребителем, переход от иерархической к одноранговой системе коммуникаций влечет за собой снижение накладных расходов и персонализацию коммерческих предложений. Но вместе со скоростью распространения полезной информации будет расти и разрушительный эффект от целенаправленных информационных атак, которые могут использовать недобросовестные конкуренты.

Мы столкнулись с еще одним новым явлением. 20 лет назад, чтобы проанализировать состояние бренда или его устойчивость, достаточно было прочитать заголовки статей. Сразу становилось ясно, кто больше и круче, кто быстрее всех продвигается на рынке. Существовало большое количество инструментов для мониторинга информационного поля, которые в автоматическом режиме читали заголовки и анализировали характер публикаций. Однако сегодня выяснилось, что при информационных атаках, реализуемых через социальные сети, данные инструменты перестают работать. Потому что атака развивается очень быстро, и реагировать на вбросы нужно практически мгновенно. Фиксировать источник атаки необходимо до того, как она попадет в заголовки газет.

Как правило, информационные вбросы начинаются с профильных групп в соцсетях или в каких-нибудь популярных анонимных аккаунтах, каналах Telegram или на "желтых" ресурсах, перекочевывая оттуда в официальные СМИ. Между официальными СМИ тоже идет конкуренция за читателя, поэтому они зачастую не тратят время на факт-чекинг, стремясь как можно скорее донести горячую информацию до читателя и попасть в топ Яндекса. В сложившейся ситуации информационного противоборства преимущества получат те, кто умеет работать непосредственно с "желтым" или "серым" Интернетом, а конкурентная разведка поднялась именно на том, что видит источники, невидимые для других.

В информационном противоборстве очень многое зависит от того, насколько правильно выстроены реакции на атаки. Информационные атаки, направленные на подрыв репутации, уже стали новым сегментом рынка теневых услуг. Соответственно, сформировались типовые сценарии нападения, от которых нужно уметь защищаться по таким же типовым сценариям. Здесь приведу два примера из жизни.

Пример первый – когда "валят" банк среднего размера. Если нападающий рассчитал все правильно, примерно в четверг после обеда производится первый вброс о том, что дела у банка идут плохо. Якобы в банкоматах нет денег, в отделениях стоит очередь и народ волнуется, а крупные клиенты в понедельник переведут все счета в Сбербанк. Примерно в пятницу вечером эта волна выплескивается в СМИ и подхватывается как единая массированная атака. Соответственно, с началом выходных народ бросается к банкоматам, деньги в них заканчиваются, и через полчаса становится правдой то, о чем писали вчера в соцсетях. Клиенты постят фотографии и еще больше раздувают пожар информационной войны. Поэтому в понедельник банку-жертве будет уже очень трудно встать на ноги. Все меры по противодействию атаки надо было предпринимать в пятницу вечером, когда сотрудники собирались идти домой.

Пример второй – это реальный кейс, которому место в учебниках по инфовойнам. Одному банку крупно повезло, так как нападающие сделали фальстарт. Новость попала в ленту РБК в четверг рано утром и провисела там 10 минут. Журналист увидел вбросы в соцсетях и, не проверив, перепечатал. Чуть позже пришел редактор и приказал удалить новость. Но ее успели увидеть некоторые читатели, включая сам банк. В банке был вице-президент, знающий, что и как надо делать при появлении признаков целенаправленной атаки.

Первым делом он удвоил дежурную смену менеджеров, с тем чтобы к каждому входящему в офис посетителю подходил сотрудник банка. Второе, он удвоил число менеджеров в call-центре. Третье, была запущена отдельная страница в соц-сетях, на которую переключался поток входящих звонков. Пока человек ожидал в очереди вызовов, автоинформатор сообщал ему, что все разъяснения по поводу сегодняшней новости он может почитать на нашем сайте. Далее пиарщики банка распространили слух о заказном характере наезда, и в то же утро провели пресс-конференцию с трансляцией через Интернет.

В итоге банк не только устоял, но и провел феерическую импровизированную акцию. Всем, кто приходил закрывать счет, выдавались не только деньги, но и крутая бейсболка в подарок, с надписью "Паника, паника!". А раз банк позволяет себе такие вольности, у рынка не возникнет впечатление, что дела у жертвы действительно идут плохо.

– И каково будет ваше резюме, общие рекомендации для порядочного бизнеса из этих двух историй?

– Резюме этих историй таково: за устойчивость бренда в критических ситуациях должна отвечать служба безопасности, а не пиар-отдел. Второе: у банка (как у любой другой компании) должен быть вице-президент с функциями руководителя антикризисного штаба, которому подчиняются и операционные менеджеры, и пиар-служба, и безопасность. Третье: в каждой организации должна быть бумага под названием Action Plan, то есть план действий в кризисных ситуациях. Не понимаешь, что происходит, – открыл, прочитал и делаешь все по пунктам. План действий избавляет сотрудников от паники и самодеятельности. Четвертое: должна работать система раннего предупреждения, которая отслеживает появление активных угроз на ранних стадиях. Эту систему нужно настроить так, чтобы подхватывать вбросы раньше других и определять их источники и пути распространения.

Специалисты по безопасности должны видеть, откуда пошел первый вброс, и произвести необходимые процедуры форензики (компьютерной криминалистики), чтобы снять фактуру для передачи дела в правоохранительные органы. Так что у пиара, у службы безопасности и у операционного менеджмента будет свой фронт работ, и задач хватит на всех.

Служба конкурентной разведки должна обеспечивать руководителя штаба разведданными от первичных систем мониторинга, раннего обнаружения и предупреждения угроз для быстрого и точного реагирования. В спецслужбах подобные системы называют системами контроля оперативной обстановки. Они используют несколько иные методы, чем привычные "гражданские" системы мониторинга информации, проникают глубже в Интернет, следят за источниками будущих угроз и быстрее находят необходимую информацию. В них содержатся внутренние базы данных источников угроз, которых нет в обычных системах мониторинга. Быстрота достигается за счет возможности гибкости подключения источников. Широта и глубина охвата – за счет специальных поисковых роботов, часть которых умеет "читать" серый или невидимый (неиндексируемый) Интернет. Поэтому конкурентная разведка применяет не только другой инструментарий, но и другую методологию работы с информацией.

Специалисты по безопасности должны видеть, откуда пошел первый вброс, и произвести необходимые процедуры форензики (компьютерной криминалистики), чтобы снять фактуру для передачи дела в правоохранительные органы. Так что у пиара, у службы безопасности и у операционного менеджмента будет свой фронт работ, и задач хватит на всех.

– Какой можно сделать прогноз относительно развития сценариев информационного противоборства в Интернете?

– Самое интересное и самое новое, что сейчас появилось, – это умение активно драться в информационном пространстве, защищать свое доброе имя. Полноценно об информационном противоборстве заговорили после событий на Болотной площади осенью 2011 года, когда Интернет стал использоваться как инструмент дестабилизации общества. Дальше эти же схемы стали применять для дестабилизации бизнеса, а в последнее время возникают новые измерения информационных войн. В частности, путем вброса можно подставить любого олигарха, чтобы американцы записали его в санкционный список и заблокировали банковские счета. С другой стороны, примерно также легко подставить его перед российской властью, набросив, что в эпоху санкций он играет на стороне противника. Подозреваю, что сейчас война на уровне репутации олигархов, конечных бенефициаров многих финансовых и промышленных групп, либо вот-вот начнется, либо уже ведется "под ковром".

Но параллельно с этим возникли четкие правила игры в информационном противостоянии, поскольку этой истории уже больше шести лет. Специалисты знают, какие каналы продвижения вбросов используют нападающие, какие есть для этого контрмеры, как быстро буквально из ничего сделать хайп и как управлять настроениями широкой аудитории. В Интернете сейчас действует эдакий экспресс-спецназ, состоящий из блогеров-миллионников. Именно они являются лидерами общественного мнения, манипулируя сознанием миллионов подписчиков.

Кстати, в Великобритании недавно объявили, что любая скрытая реклама под видом личных блогов будет считаться противозаконной. Наши законодатели тоже пытаются отрегулировать блогосферу, и я думаю, что со временем какие-то этические нормы информационного противоборства станут не просто правилами, но и законодательными нормами с присущей ответственностью за их нарушения.

Материал подготовила

Полина Корецкая

Опубликовано: Журнал "Information Security/ Информационная безопасность" #1, 2019

Статьи про теме

Copyright © 2018-2025, ООО "ГРОТЕК"