30 лет стандартизациикриптографических технологий в России

30 лет стандартизациикриптографических технологий в России

В рубрику "Криптография" | К списку рубрик | К списку авторов | К списку публикаций

30 лет стандартизациикриптографических технологий в России

В 2019 году исполняется ровно 30 лет с момента публикации первого российского (на тот момент советского) государственного стандарта в области криптографической защиты информации – ГОСТ 28147–89. В этой статье мы рассмотрим, как за прошедшие годы изменились криптографические стандарты в СССР, а затем в Российской Федерации.

Григорий

ГригорийМаршалко

Эксперт ТК 26

Дмитрий

ДмитрийЛарин

Историк криптографии

Развитие каждой технологии с точки зрения как ее функционального наполнения, так и практического внедрения в определенный момент приводит к необходимости четкой формализации и нормативной фиксации ее свойств, принципов и методов. В современном мире это делается с помощью различных документов нормативно-технического регулирования – стандартов, которые могут приниматься на отраслевом, государственном, межгосударственном и международном уровне.

Три стандарта первого поколения

Активное внедрение сетей связи и необходимость организации информационного обмена между государственными органами потребовали в конце 1980-х гг. создания соответствующего стандарта криптографической защиты.

Активное развитие методов логарифмирования в полях (прежде всего метода решета числового поля) создавало потенциальные угрозы безопасности схемам подписи, аналогичным ГОСТ Р 34.10-94, что потребовало пересмотра этого стандарта. В 2001 г. произошла его замена.

Разработанный документ включал в себя описания блочного алгоритма шифрования с длиной входного блока 64 бита и длиной ключа 256 битов1, а также ряда режимов работы данного алгоритма, предназначенных для обеспечения конфиденциальности и имитозащиты данных2.

Начало 1990-х в нашей стране охарактеризовалось появлением рыночной экономики и развитием банковского сектора. Необходимость обмена информацией между финансовыми организациями в скором времени привела к разработке отечественного стандарта электронной подписи3 ГОСТ Р 34.10-94 и функции хеширования ГОСТ Р 34.11-94.

Описанная в стандарте схема подписи была основана на одном из вариантов широко известной обобщенной схемы Эль-Гамаля, реализованной в подгруппе мультипликативной группы конечного простого поля. Характеристика поля имела размер около 1 024 битов, порядок подгруппы – размер 256 бит. Хеш-функция, описанная в стандарте ГОСТ Р 34.11-94, также имела длину хеш-кода, равную 256 битам.

28 декабря 2007 г. приказом Федерального агентства по техническому регулированию и метрологии № 3825 был создан Технический комитет по стандартизации "Криптографическая защита информации" (ТК 26).

До начала 2000-х гг. эти три стандарта первого поколения служили основой механизмов защиты отечественных сетей связи, а также были приняты Межгосударственным советом по стандартизации, метрологии и сертификации в качестве межгосударственных стандартов СНГ (ГОСТ 34.310-95 и ГОСТ 34.311-95 соответственно). Однако эволюция методов криптографического анализа всегда требует переосмысления используемых методов защиты и их обновления.

Активное развитие методов логарифмирования в полях (прежде всего метода решета числового поля) создавало потенциальные угрозы безопасности схемам подписи, аналогичным ГОСТ Р 34.10-94, что потребовало пересмотра этого стандарта. В 2001 г. произошла его замена.

Криптографические преобразования в новом стандарте ГОСТ Р 34.10– 2001 стали использовать операции в группе точек эллиптической кривой при сохранении общей конструкции Эль-Гамаля. С одной стороны, это позволило обеспечить заданный уровень криптографической стойкости, а с другой – повысить быстродействие по сравнению с преобразованиями в конечном простом поле за счет использования более компактной алгебраической структуры. Соответственно, в 2004 г. был обновлен и межгосударственный стандарт подписи.

Переход на новый уровень и создание ТК 26

Несмотря на то что рассмотренных базовых механизмов достаточно для реализации защищенного взаимодействия в подавляющем большинстве важных ситуаций, практические приложения требуют стандартизации алгоритмов и протоколов более высоких уровней, в первую очередь для обеспечения возможности взаимодействия различных информационных систем.

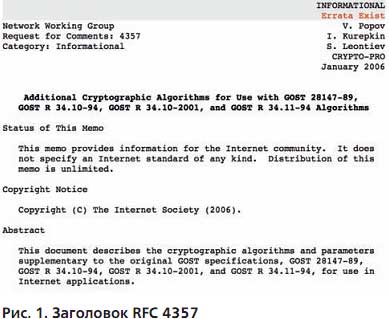

Работа по описанию криптографических механизмов, использующих российские криптографические стандарты, была начата во второй половине 2000-х гг. рядом российских компаний, таких как "Крипто-Про" и "Криптоком", на площадке Инженерного совета Интернета – IETF. Разработанные рекомендации (RFC 4357, 4490, 4491 и т.д.) активно использовались российскими разработчиками при создании СКЗИ.

Необходимость более тесного взаимодействия разработчиков, интеграторов и регулятора в области криптографической защиты информации в лице ФСБ России при разработке спецификаций механизмов защищенного взаимодействия потребовала создания отдельной площадки. 28 декабря 2007 г. приказом Федерального агентства по техническому регулированию и метрологии № 3825 был создан Технический комитет по стандартизации "Криптографическая защита информации" (ТК 26).

Функция хеширования: обновление национальной и международной стандартизации

Увеличение объемов передаваемой информации наравне с развитием методов криптографического анализа привели в начале второго десятилетия ХХI века к необходимости обновления сначала стандарта функции хеширования, а затем и блочного шифрования.

К настоящему моменту все основные криптографические механизмы описаны рекомендациями IETF, а два из них – схемы выработки электронной подписи и функции хеширования – являются стандартами ИСО/МЭК (стандарты ISO/IEC 14888-3 и ISO/IEC 10118-3 соответственно).

Действительно, начало 2000-х гг. ознаменовалось бурным развитием методов криптографического анализа функций хеширования: многие существовавшие на тот момент решения, в том числе стандарт США SHA-1, были "сломаны". При этом атаки зачастую, как в случае с MD5 и той же SHA-1, впоследствии привели к возможности построения практически реализуемых атак.

Не избежала успешного криптоанализа и отечественная функция хеширования ГОСТ 34.11-944. И хотя предложенная атака, к счастью, была чисто теоретической, появилась необходимость обновления национального стандарта. Это было вызвано в том числе и потребностью стандартизации более длинной 512-битной электронной подписи.

В результате в 2012 г. были утверждены стандарты ГОСТ Р 34.11–2012 и ГОСТ Р 34.10– 2012, теперь включавшие в себя два варианта криптографических механизмов (256- и 512-битные). Новая отечественная функция хеширования получила название "Стрибог".

Проблемы алгоритма ГОСТ 28147-89 и принятие новых стандартов

Чуть позже, в 2010 г., появились теоретические атаки и на алгоритм ГОСТ 28147-895, которые также показали определенную неидеальность используемой в алгоритме конструкции. При этом даже сами авторы предложенных атак заявляли, что "не призывают пользователей алгоритма немедленно отказываться от его использования"6 в связи с невозможностью построения практических атак. Но все же самые существенные проблемы при резко возросших объемах передаваемой информации представляла собой именно короткая 64-битная длина входного блока данного алгоритма. Это в наибольшей степени и послужило причиной принятия в 2015 г. национального стандарта ГОСТ Р 34.12– 2015, включающего в себя блочный шифр из ГОСТ 28147-89 под новым названием "Магма" и вновь разработанный 128-битный шифр "Кузнечик". При этом режимы работы блочных шифров были теперь определены отдельным стандартом ГОСТ Р 34.13–2015. Впоследствии, в 2018 г., все четыре новых стандарта были приняты в качестве межгосударственных стандартов СНГ7.

Модернизация криптографических механизмов

Одновременно экспертами технического комитета был проведен большой объем работ по расширению перечня стандартизированных криптографических механизмов. В частности, были разработаны:

- рекомендации Р 1323565.1.005–2017, описывающие границы на допустимый объем материала, обрабатываемый на одном ключе, для стандартизированных режимов работы блочных шифров;

- рекомендации, описывающие различные варианты функций выработки производного ключа Р 1323565.1.022-2018 и Р 1323565.1.017–2018;

- функции выработки псевдослучайных последовательностей Р 1323565.1.006–2017;

- схемы выработки общего ключа с аутентификацией на основе открытого ключа Р 1323565.1.004–2017, а также на основе пароля Р 50.1.115–2016.

Комитетом были одобрены варианты представления эллиптических кривых в форме Эдвардса Р 50.1.114–2016, что позволяет эффективнее реализовывать схемы вычисления электронной подписи, в том числе и на устройствах с ограниченными ресурсами. Впервые в отечественной истории были опубликованы рекомендации Р 1323565.1.012–2017, описывающие принципы разработки и модернизации шифровальных средств защиты информации. Являясь аналогом широко известного стандарта FIPS 140-2, эти рекомендации касаются вопросов безопасности практических реализаций средств защиты информации. В рекомендациях Р 1323565.1.026– 2019 описан режим имитозащищенного шифрования (т.е. режим шифрования, обеспечивающий одновременно конфиденциальность и имитозащиту данных) MGM. Без подобного криптографического механизма невозможно представить функционирование большинства современных криптографических протоколов.

Вклад отечественных экспертов в международную стандартизацию

Несмотря на то что зачастую авторы публикаций делали громогласные и широко тиражируемые заявления о нестойкости алгоритмов, никаких реальных уязвимостей найдено не было, что подтвердило правильность выбора принципов синтеза российских алгоритмов.

В 2018 г. были опубликованы рекомендации Р 1323565.1.020– 2018, описывающие отечественный вариант протокола TLS 1.2. При его создании был проанализирован и учтен широкий спектр угроз зарубежных вариантов этого протокола8, зачастую приводящих к фатальным уязвимостям информационных систем. В этом же году организация IANA (Internet Assigned Numbers Authority), управляющая идентификаторами и параметрами протоколов сети Интернет, одобрила по результатам экспертизы внесение российского варианта данного протокола в реестр идентификаторов9.

В этой связи нельзя не отметить большую работу, проведенную отечественными экспертами в части международной стандартизации. Кроме упомянутого ранее IETF, такая деятельность идет в Международной организации по стандартизации/Международной электротехнической комиссии (ИСО/МЭК). Это, с одной стороны, позволяет создать условия по более простому взаимодействию отечественных информационных систем с иностранными, а с другой (что немаловажно) – обеспечивает постоянный интерес мирового криптографического сообщества к проведению исследований российских криптографических механизмов. Действительно, любая попытка международной стандартизации алгоритмов автоматически вызывала вал научных публикаций с их анализом. К настоящему моменту все основные криптографические механизмы описаны рекомендациями IETF, а два из них – схемы выработки электронной подписи и функции хеширования – являются стандартами ИСО/МЭК (стандарты ISO/IEC 14888-3 и ISO/IEC 10118-3 соответственно).

Доказанная эффективность российских алгоритмов

При стандартизации хеш-функции "Стрибог" Техническим комитетом по стандартизации ТК 26 при участии Академии криптографии Российской Федерации и организационной и финансовой поддержке ОАО "ИнфоТеКС" впервые в истории российской криптографии был проведен международный конкурс научных работ по исследованию этой хеш-функции10. Как результат, только за первые три года появилось более 10 публикаций11 по ее анализу. Такое же пристальное внимание привлек и новый российский алгоритм блочного шифрования "Кузнечик"12.

Несмотря на то что зачастую авторы публикаций делали громогласные и широко тиражируемые заявления о нестойкости алгоритмов (как, например, Николя Куртуа в отношении ГОСТ 28147-89 или найденных зависимостей, которые, к слову сказать, существуют в любом криптографическом алгоритме, или как Лео Перрен в отношении "Кузнечика"), никаких реальных уязвимостей найдено не было, что подтвердило правильность выбора принципов синтеза российских алгоритмов.

Вызовы сегодняшнего дня

В последние годы в связи с массовой цифровизацией наступил, по всей видимости, очередной этап стандартизации российских криптографических технологий, а именно их внедрение в конкретные прикладные сервисы. Так, за сравнительно короткий срок Техническим комитетом ТК 26 были разработаны и одобрены рекомендации Р 1323565.1.003– 2017, описывающие механизмы аутентификации абонентских устройств в сотовых сетях 3G, и рекомендации по использованию российских криптографических алгоритмов и протоколов в платежных системах, контрольно-кассовой технике и тахографах.

Отметим, что большая работа проводится в области стандартизации Интернета вещей13: на конец 2019 г. ТК 26 одобрил три варианта низкоресурсных криптографических протоколов, предназначенных для использования в данной области.

Задачи и перспективы

Таким образом, за 30 лет своего существования российские криптографические стандарты претерпели множество изменений, подстраиваясь под требования рынка и реагируя на прогресс криптографической науки. Сейчас перед экспертами ТК 26 стоят новые перспективные направления: квантовая и постквантовая криптография, защита систем искусственного интеллекта и распределенных реестров.

___________________________________________

1 ГОСТ Р 34.12–2015: чего ожидать от нового стандарта? // Information Security / Информационная безопасность. – 2015. – № 4. – С. 48–50.

2 ГОСТ Р 34.13–2015: стандарт строгого режима // Information Security / Информационная безопасность. – 2015. – № 5. – С. 36–39.

3 Российский стандарт цифровой подписи: эволюция, современность и перспективы // Information Security / Информационная безопасность. – 2015. – № 6. – С. 58–61.

4 Mendel F., Pramstaller N., Rechberger C., Kontak M., Szmidt J. Cryptanalysis of the GOST Hash Function, 2008.

5 T. Isobe. A Single-Key Attack on the Full GOST Block Cipher, 2011.

6 I. Dinur, O. Dunkelman, A. Shamir. Improved Attacks on Full GOST.

7 ГОСТ 34.10–2018, ГОСТ 34.11–2018, ГОСТ 34.12–2018, ГОСТ 34.13–2018.

8 См., например, Алексеев А.Е., Смышляев Е.С. Принципы построения отечественных криптонаборов для TLS 1.2.

9 https://www.iana.org/assignments/tls-parameters/tls-parameters.xhtml.

10 www.streebog.info.-

11 Лавриков И.В., Маршалко Г.Б., Рудскои В.И., Смышляев С.В., Шишкин В.А. Обзор результатов анализа хэш-функции ГОСТ Р 34.11–2012.

12 Маршалко Г.Б., Бондаренко А.И., Агафонова А.В. Обзор результатов анализа шифра “Кузнечик".

13 Ноздрунов В.И., Семенов А.М. Подходы к криптографической защите коммуникаций в IoT и M2M // Information Security / Информационная безопасность. –2019. – № 5. – С. 38–40.

1 ГОСТ Р 34.12–2015: чего ожидать от нового стандарта? // Information Security / Информационная безопасность. – 2015. – № 4. – С. 48–50.

2 ГОСТ Р 34.13–2015: стандарт строгого режима // Information Security / Информационная безопасность. – 2015. – № 5. – С. 36–39.

3 Российский стандарт цифровой подписи: эволюция, современность и перспективы // Information Security / Информационная безопасность. – 2015. – № 6. – С. 58–61.

4 Mendel F., Pramstaller N., Rechberger C., Kontak M., Szmidt J. Cryptanalysis of the GOST Hash Function, 2008.

5 T. Isobe. A Single-Key Attack on the Full GOST Block Cipher, 2011.

6 I. Dinur, O. Dunkelman, A. Shamir. Improved Attacks on Full GOST.

7 ГОСТ 34.10–2018, ГОСТ 34.11–2018, ГОСТ 34.12–2018, ГОСТ 34.13–2018.

8 См., например, Алексеев А.Е., Смышляев Е.С. Принципы построения отечественных криптонаборов для TLS 1.2.

9 https://www.iana.org/assignments/tls-parameters/tls-parameters.xhtml.

10 www.streebog.info.-

11 Лавриков И.В., Маршалко Г.Б., Рудскои В.И., Смышляев С.В., Шишкин В.А. Обзор результатов анализа хэш-функции ГОСТ Р 34.11–2012.

12 Маршалко Г.Б., Бондаренко А.И., Агафонова А.В. Обзор результатов анализа шифра “Кузнечик".

13 Ноздрунов В.И., Семенов А.М. Подходы к криптографической защите коммуникаций в IoT и M2M // Information Security / Информационная безопасность. –2019. – № 5. – С. 38–40.

Опубликовано: Журнал "Information Security/ Информационная безопасность" #6, 2019

Статьи про теме

Copyright © 2018-2022, ООО "ГРОТЕК"